- SKT 해킹 이슈에 대한 대중의 관심이 식어가던 중, 2차 조사 결과 발표로 다시 불을 지폈습니다. 🔥

- 1차 조사 결과의 핵심은 IMEI 유출이 없었다는 것이었으며, 이를 근거로 유심 보호 서비스가 유심 교체와 동일한 효과를 가진다고 주장했습니다. 🛡️

- 2차 조사에서 25종의 악성코드와 23대의 감염 서버가 추가로 발견되었고, 특히 웹쉘의 존재는 해커의 초기 침투 경로를 설명해 줍니다. 🕸️

- 웹쉘 침투 경로는 웹 취약점 또는 내부자 업로드 가능성이 제기되었으며, 후자가 SKT의 보안 관리 부실을 덜어줄 수 있는 시나리오로 언급됩니다. 🕵️♂️

- 2차 보고서에서 IMEI가 공격받은 서버에 존재했음이 확인되었으나, SKT는 로그 분석 결과 유출 흔적이 없다고 주장하며 '유출되지 않았다'고 강조했습니다. 💬

- 그러나 SKT는 악성코드 설치 시점(2022년 6월)부터 로그 기록이 없는 기간(2022년 12월까지)의 IMEI 유출 여부는 확인되지 않았다고 밝혀, 사실상 유출 가능성을 배제할 수 없게 만들었습니다. 🗓️

- SKT의 피해 보상 태도는 '입증할 수 있는 확실한 데이터'를 요구하며, 이는 피해자에게 입증 책임을 전가하는 것으로 해석될 수 있습니다. ⚖️

- 해커가 2022년 6월부터 최소 3년간 SKT 내부망에 침투해 있었다는 점은 IMEI 유출을 넘어 통신 핵심 인프라 전체의 광범위한 침해 가능성을 시사합니다. ⏳

- 이번 해킹 공격의 규모와 3년간의 침묵은 일반 범죄자가 아닌 국가 기관 배후의 대규모 해킹 그룹 소행일 가능성을 제기합니다. 🌐

- SKT는 유심 복제 공격이 불가능하다고 주장하며 '수학적 확률'을 제시했으나, 이는 무작위 대입 공격에 대한 설명으로 실제 해킹 방식과는 거리가 멀다는 비판을 받았습니다. 🎲

- IMEI 조작 기기 확보의 어려움을 들어 유심 복제 불가능을 주장했으나, 국가 개입을 받는 통신 기기 제조사의 경우 가능성이 완전히 배제될 수 없다는 반론이 제기됩니다. 🏭

- 화난 고객들을 진정시키기 위한 SKT의 바람직한 대응은 즉각적인 사과, 유심 정보 유출 인정, 임시 유심 보호 서비스 적용, 무료 유심 교체 지원, 그리고 2차 피해 발생 시 100% 보상 약속이었을 것입니다. 🙏

- 현재 국내 주요 통신 3사 모두 최근 몇 년간 해킹 및 정보 유출 사고를 겪었기에, 통신사 이동이 근본적인 해결책이 되기 어렵다는 현실을 보여줍니다. 🔄

Recommanded Videos

Gemini Code Assist 4.0: They are GETTING READY for GEMINI 3.0! Next Edit Suggestions, Fast Edit!

2025. 10. 14.

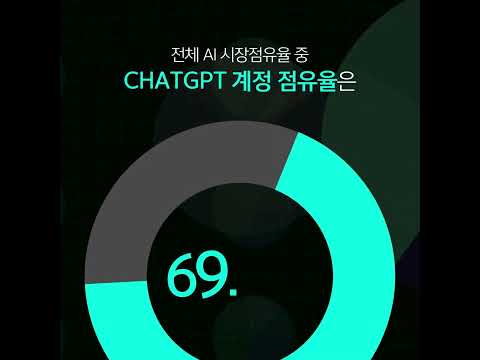

ChatGPT가 2주마다 생성하는 글의 분량 #미쿡엔지니어 #chatgpt #openai

2024. 7. 26.

비동기 핸들링에 최고! use 훅 | 리액트 19 업데이트 2탄

2025. 2. 2.

Name mangling is crazy in Python

2025. 6. 21.

전설의 개발자 디바이스 해킹의 정점 지오핫 #개발자 #해커 #전설 #레전드

2024. 8. 16.

My Current AI Workflow in 2025

2025. 12. 18.