- 로그인 및 초기 페이지:

test사용자명과test!비밀번호로 로그인하면, 입력 필드가 있는 페이지로 이동하며 "친구에게 리디렉션되었지만 아무것도 찾을 수 없었다. 플래그를 찾는 것을 도와달라"는 메시지가 표시됩니다. 🔑 - 입력 필드 무용성: 초기 로그인 후 나타나는 페이지의 검색 또는 명령어 입력 필드는 작동하지 않으며, 플래그를 찾는 데 직접적인 도움이 되지 않습니다. 🚫

- 리디렉션 힌트: 페이지의 메시지는 플래그가 리디렉션 과정과 관련이 있음을 암시하는 중요한 단서입니다. 🗺️

- '뒤로 가기'를 통한 발견: 웹 페이지에서 '뒤로 가기' 버튼을 누르면 로그인 페이지로 바로 돌아가지 않고, 중간에 숨겨진 리디렉션 페이지들이 순차적으로 나타납니다. ⏪

- Base64 인코딩된 플래그 조각: 중간 리디렉션 페이지들의 URL

id파라미터에는 Base64로 인코딩된 문자열이 포함되어 있으며, 이를 디코딩하면 플래그의 각 부분이 드러납니다. 🧩 - 플래그 조립: 첫 번째 중간 페이지에서 플래그의 첫 부분을, 두 번째 중간 페이지에서 플래그의 마지막 부분을 얻어 완전한 플래그를 조립할 수 있습니다. 🔗

- Burp Suite를 통한 확인: Burp Suite와 같은 프록시 도구를 사용하여 HTTP 기록을 분석하면, 로그인 후 여러 단계의 리디렉션이 발생하며 각 리디렉션 URL에 플래그 조각이 포함되어 있음을 명확히 확인할 수 있습니다. 🕵️

- 핵심 해결 전략: 이 CTF 챌린지의 핵심은 최종 페이지의 기능이 아닌, 로그인 과정 중 발생하는 HTTP 리디렉션 흐름과 URL 파라미터를 면밀히 관찰하고 분석하는 것입니다. 💡

Recommanded Videos

You Can Do This With Cloudflare Workers

2024. 10. 29.

From Zero to RAG Agent: Full Beginner's Course (no code)

2025. 7. 21.

Introducing Fluid compute: The power of servers, in serverless form

2025. 2. 6.

Here's a little array method mystery for you...

2026. 1. 2.

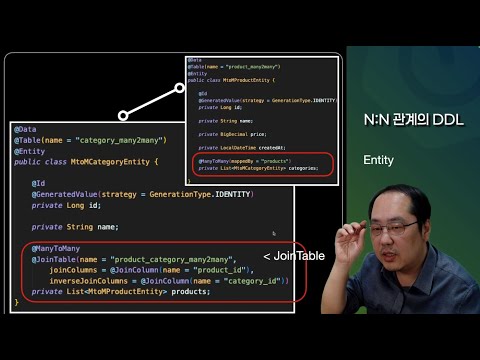

JPA의 DDL-AUTO가 만들어내는 DDL은 어떤 모습일까

2025. 5. 11.

![Kafka 입문·실전 - 3.1. [실습] Spring Boot로 Kafka에서 처리에 실패한 메시지를 재시도(Retry)하도록 만들기](https://i4.ytimg.com/vi/GAd4ptn26Aw/hqdefault.jpg)

Kafka 입문·실전 - 3.1. [실습] Spring Boot로 Kafka에서 처리에 실패한 메시지를 재시도(Retry)하도록 만들기

2025. 8. 1.